Dass riesige Datensammlungen von Millionen Internetnutzern gesammelt werden, ist nichts neues. Aber der Fall um das WOT-Plugin, den der NDR heute aufgedeckt hat (Nackt im Netz), zeigt, wie schnell man die angeblich anonymen Daten realen Personen zuordnen kann – auch Kollege Dirk von Gehlen wurde in der Datensammlung enttarnt (Video). Die Tipps, die seit zwei – Jahren – dazu – kursieren und auch jetzt wieder im NDR-Beitrag verlinkt sind, halte ich aber für wenig brauchbar. Es gibt zwei große Richtungen, die ich aus unterschiedlichen Gründen kritisiere:

- Grundsätzlich problematisch finde ich alle Arten von Tipps, die Sicherheit nur vortäuschen. Nicht immer müssen böse Absichten dahinterstehen, wie beim oben genannten WOT-Plugin oder beim ebenfalls als Datensammler enttarnten Ghostery. Auch gut gemeinte Anti-Cookie-Plugins bringen am Ende genauso wenig wie mühsame Browser-Konfigurationen: denn sie helfen nicht gegen die neuen Identifikationsmethoden wie z.B. Browser-Fingerprinting. Und die Plugins, die wirklich helfen (z.B. Noscript), machen Websites unbenutzbar. Google sammelt die Daten auch so, z.B. über nahezu ubiquitär eingebettete Webinhalte (Fonts, Tracking-Pixels, Google-Plus-Buttons, Youtube-Einbindungen) oder die firmeneigenen DNS-Server. Also: Gebt diesen Kampf auf. Ein alltagstauglicher Browser ist eindeutig und die History landet bei irgendwem in der Datenbank!

- Datenschutz-Experten (z.B. Mike Kuketz ) empfehlen oft Tools wie TOR. Das stimmt, das Tool ist sehr wirksam beim Schutz vor Geheimdiensten, vor allem in Verbindung mit gehärteten Betriebssystemen wie Tails oder Whonix – und Datentracking schafft man sich damit natürlich auch vom Hals. Aber für die tägliche Surf-Praxis sind diese mehrfach umgeleiteten Verbindungen viel zu langsam. Das sind komplexe Tools, die investigative Journalisten, Aktivisten oder Whistleblower brauchen, aber nicht jedermann für den täglichen Einsatz. Nicht zuletzt deshalb, weil man mit TOR auch einiges falsch machen kann – vor allem Logins ohne SSL.

Nachtrag: Mike Kuketz hat per Email bei mir nochmal für die Verwendung vom TOR-Browser-Bundle geworben, weil es nach wie vor das sicherste Paket für Anonymität ist, weil dann niemand meiner IP die Seitenaufrufe zuordnen kann (bei meiner Lösung können das wahlweise Zenmate, der VPN-Dienst oder der Provider). Ich gebe ihm da wirklich Recht – es ist die sicherere Lösung, weil weniger Vertrauen notwendig ist. Probiert es also nach seiner Anleitung aus und seht, ob ihr mit der etwas langsameren Geschwindigkeit und den stellenweise als Hackerschutz auftauchenden Captchas im Alltag klarkommt. Das TOR-Browser-Bundle könnte man auch problemlos als Erweiterung meiner Methode verwenden: Jeder Seitenaufruf, den man im Tor-Browser macht, landet definitiv nicht in einem verwertbaren Profil von Datentrackern.

Das Zwei-Browser-Konzept

Die bessere Lösung ist meiner Meinung nach, sich wirkungsvoll darum zu kümmern, dass die entkommenen Daten nicht mehr mit mir verknüpft werden können. Ich trenne meine tägliche Browsernutzung streng in einen Klarnamen-Teil und einen Pseudo-/Anonymen-Teil. Die Seiten rufe ich entsprechend nur im jeweiligen Browser auf.

| Klarnamen-Browser | Pseudonymer Browser |

|---|---|

| Web-Recherche | |

| Wikipedia | |

| E-Banking | Nachrichten |

| Online-Bestellungen | Forenbeiträge |

| Emails | Abhol-Bestellungen |

| Dropbox | Wegwerf-Accounts |

Der Startpunkt: einen zweiten Browser seiner Wahl installieren. Nach einer kurzen Eingewöhnungsphase arbeitet es sich mit den zwei Browsern sehr angenehm und man weiß genau, in welchem Programm man welche Seiten aufruft. Schritt für Schritt kann man versuchen, Pseudonyme anzulegen, wo man vorher noch mit echtem Namen angemeldet war, um die Pseudonymität zu erhöhen. Mein Wikipedia-Engagement findet z.B. auch nicht mehr mit Klarnamen statt und Bücher bestelle ich nicht bei Amazon, sondern lasse sie mir mit über eine Fantasie-Email in die Buchhandlung ums Eck zur Abholung liefern.

Damit habe ich eine gigantische tägliche Datenmenge von meiner Person abgekoppelt, die sehr viel über mich und mein Leben aussagen würde. Datensammler haben diese Abruf-Daten, können sie aber keiner konkreten Person zuordnen.

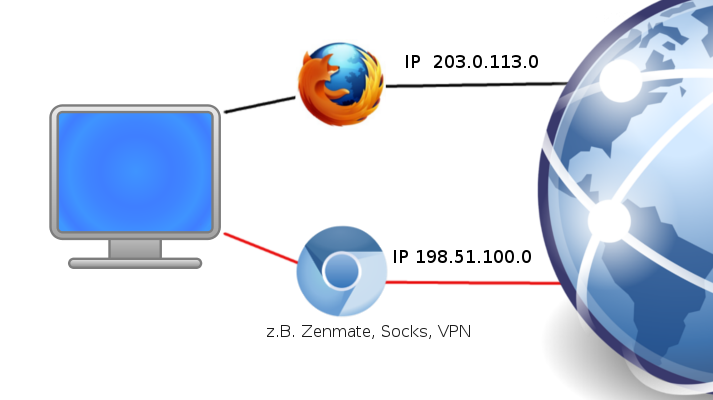

Die zweite IP-Adresse

Für den Arbeitsplatz in einer größeren Firma reicht der zweite Browser vielleicht schon, weil die zwei sichtbaren Nutzerprofile in einer Menge von hunderten anderen Mitarbeitern nicht mehr vernünftig zusammengeführt und vermarktet werden können. Privatanwender sollten den zweiten Browser aber zusätzlich umleiten, damit die Daten mit dem normalen Browser nicht als „gemeinsamer Haushalt“ bei den Datenhändlern auftauchen. Für die geänderte IP-Adresse des neuen Browsers gibt es zwei Lösungswege:

Für den Arbeitsplatz in einer größeren Firma reicht der zweite Browser vielleicht schon, weil die zwei sichtbaren Nutzerprofile in einer Menge von hunderten anderen Mitarbeitern nicht mehr vernünftig zusammengeführt und vermarktet werden können. Privatanwender sollten den zweiten Browser aber zusätzlich umleiten, damit die Daten mit dem normalen Browser nicht als „gemeinsamer Haushalt“ bei den Datenhändlern auftauchen. Für die geänderte IP-Adresse des neuen Browsers gibt es zwei Lösungswege:

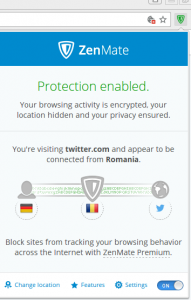

Einfachste Lösung: Zenmate

Nicht optimal, weil man eben wieder nicht weiß, was der Anbieter von dem Plugin für Daten abgreift. Ein unrühmliches Beispiel ist z.B. die eingebaute VPN-Lösung von Opera: Der Anbieter behält sich den Verkauf der Datensammlung an Dritte in der Privacy Policy vor. Eine Ausnahme möchte ich aber doch empfehlen: Zenmate hat seinen Firmensitz in Berlin (unterliegt also dem etwas strengeren deutschen Datenschutz) und garantiert in der Datenschutzerklärung, dass keine Daten an Dritte weitergegeben werden. Da das Plugin durch den kostenpflichtigen Premium-Dienst auch ein solides Finanzierungsmodell hat, halte ich das für eine zulässige Lösung des Problems. Aber Sicherheit ist eben immer eine Vertrauensfrage. Mike Kuketz weist zu Recht darauf hin, dass auch das WOT-Plugin mehr Daten gesammelt hat, als in der Datenschutzerklärung angegeben war. Nach der Installation des Plugins kann der Browser wahlweise über einen Server in Deutschland, USA, Rumänien oder Hongkong umgeleitet werden.

Nicht optimal, weil man eben wieder nicht weiß, was der Anbieter von dem Plugin für Daten abgreift. Ein unrühmliches Beispiel ist z.B. die eingebaute VPN-Lösung von Opera: Der Anbieter behält sich den Verkauf der Datensammlung an Dritte in der Privacy Policy vor. Eine Ausnahme möchte ich aber doch empfehlen: Zenmate hat seinen Firmensitz in Berlin (unterliegt also dem etwas strengeren deutschen Datenschutz) und garantiert in der Datenschutzerklärung, dass keine Daten an Dritte weitergegeben werden. Da das Plugin durch den kostenpflichtigen Premium-Dienst auch ein solides Finanzierungsmodell hat, halte ich das für eine zulässige Lösung des Problems. Aber Sicherheit ist eben immer eine Vertrauensfrage. Mike Kuketz weist zu Recht darauf hin, dass auch das WOT-Plugin mehr Daten gesammelt hat, als in der Datenschutzerklärung angegeben war. Nach der Installation des Plugins kann der Browser wahlweise über einen Server in Deutschland, USA, Rumänien oder Hongkong umgeleitet werden.

Die hausgemachte Lösung für Nerds: Socks-Proxy

Bei mir seit zwei Jahren im Einsatz: Ein SSH-Tunnel über Socks. Das kommt für alle in Frage, die zu ihrem Webserver oder zu ihrer Firma einen SSH-Zugang haben. Mit Putty (unter Windows) oder noch einfacher unter Linux mit

Bei mir seit zwei Jahren im Einsatz: Ein SSH-Tunnel über Socks. Das kommt für alle in Frage, die zu ihrem Webserver oder zu ihrer Firma einen SSH-Zugang haben. Mit Putty (unter Windows) oder noch einfacher unter Linux mit ssh -N starte ich vor dem Surfen eine SSH-Verbindung mit Portumleitung. Diesen Port trage ich dann in meinem Browser ein. Ist nichts für normale User – deswegen gehe ich nicht ausführlicher darauf ein. Hier gibt’s ein Tutorial, wie das genau geht: Instant SOCKS Proxy over SSH.

Die Fall-Back-Lösung: VPN-Server und eine IP-Adresse

Wenn beide Lösungen nicht in Frage kommen (z.B. weil man keine Plugins installieren will), kann man sich mit einem VPN-Tunnel behelfen, der den Datenverkehr der zwei Browser zumindest in einem großen Topf mit anderen Nutzern untergehen lässt. Das Problem mit VPN ist nämlich: Man kann diese Technik ohne Plugins wie oben vorgestellt nicht auf Browser beschränken (oder nur mit extrem mühsamen Systemtricks). Das bedeutet: Mit einem VPN bekommt normalerweise das ganze System eine andere IP-Adresse, beide Browser haben also wieder die gleiche IP. Der einzige Unterschied besteht dann darin, dass ich meine IP nun mit vielen anderen Personen teile und in diesem Chaos hoffentlich die Daten meiner zwei Browser nicht mehr von Firmen zusammengeführt werden können. Ich nutze seit zwei Jahren den Open-Source-Client OpenVPN und den deutschen Anbieter Shellfire. Das kostet ein paar Euro im Monat. Wie man das genau einrichtet, wird meist von den Anbietern detailliert beschrieben, hier z.B. die Anleitungen von Shellfire. Nach der Einrichtung hat man ein kleines Programm im Tray, das automatisch beim Start oder auch manuell den Rechner über das VPN umleitet.

Welche Daten soll man nun umleiten?

Die Frage, die sich zum Schluss stellt: Soll man nun seinen Klarnamen im normalen oder im umgeleiteten Browser verwenden? Sicherer und wirksamer ist es auf alle Fälle, die empfindlichen Klarnamen-Logins über die Original-IP zu leiten und den Großteil der Webnutzung im großen Datentopf von Zenmate oder einem Socks-Proxy verschwinden zu lassen. Ich habe es trotzdem andersherum gemacht: Einfach, weil ich meine tägliche multimediale Datennutzung nicht verlangsamen wollte. Das heißt: Meine Klarnamennutzung wird umgeleitet, meine normale IP nehme ich für die ano-/pseudonyme Massennutzung.

Nachtrag: Bei dieser Frage sollte man natürlich berücksichtigen, welche der eigenen Mobilgeräte oder Computer noch mit Klarnamen über die gleiche IP hinausgehen. Wenn man seine Klarnamen-Nutzung umleitet, sollte man natürlich nicht das heimische Wlan wieder mit seinem Klarnamen-Handy „enttarnen“. Dann besser die pseudonyme Nutzung umleiten und die eigene IP für die Klarnamen-Nutzung mit Computer und Handy verwenden.

Mobilgeräte

Diese Lösung auf Mobilgeräte zu übertragen ist nur begrenzt möglich – zunächst sollte man sich überlegen, wieviele Daten allein über die Apps bereits an Werbenetzwerke und große Anbieter wie Google oder Apple fließen und ob sich daher der Schutz des Browsers lohnt. Für eine App ist es meist kein Problem, eindeutige Daten des Handys abzufragen.

Ist man mit Apps bereits sehr vorsichtig oder nutzt man fast nur den Browser, dann macht es durchaus Sinn, zwei Mobilbrowser und die oben beschriebene VPN-Lösung einzusetzen. Den VPN-Anbieter kann man natürlich fürs Handy genauso nutzen. Andere Optionen gibt es nicht – mir ist kein Mobilbrowser bekannt, den man einzeln umleiten kann.

Eine radikale Lösung ist es natürlich, die Datennutzung auf zwei Mobilgeräte und zwei SIM-Karten aufzuteilen. So mache ich es seit zwei Jahren. Das anonym genutzte Handy habe ich dabei zusätzlich googlefrei eingerichtet. Mike Kuketz hat ein großartiges und umfangreiches Tutorial dazu verfasst: Your phone Your data – Android ohne Google?! Teil1

Weitere Grundbedingungen

Die Zwei-Browser-Methode hilft nicht gegen Flash-Cookies, da diese in einem gemeinsamen Verzeichnis abgelegt werden. Flash sollte also höchstens für einen der beiden Browser installiert sein. Bei Umleitungsmethoden (Socks, Zenmate, VPN) sollte außerdem Web-RTC im umgeleiteten Browser deaktiviert sein. Denn sonst kann die ursprüngliche System-IP von jeder Website abgefragt werden. Und schließlich sollte man sich generell ein paar Gedanken zur Sicherheit des Systems machen: Plugins und Apps auf Vertraulichkeit kontrollieren, Java und Flash deinstallieren, Open-Source bevorzugen, regelmäßig Updates einspielen, vorsichtig beim Öffnen von Anhängen sein.

Nachtrag: heise.de hat noch auf einen Punkt hingewiesen, der für die Perfektionierung der Methode notwendig ist: Beim Übertragen von Links vom einem in den anderen Browser sollte man keine Session-IDs mitkopieren (das, was manchmal hinten an URLs dranhängt: example.com/seite.php?34535&id=blabla12345). Das würde zumindest bei manueller Auswertung der Datensammlung Hinweise auf eine Zusammengehörigkeit der Profile liefern.

Noch ein Wort zu Proxy-Diensten

Nicht besonders sinnvoll sind normale Proxy-Dienste. Viele sind nicht wirklich anonym, sondern geben die eigentliche IP-Adresse mit durch. Auf keinen Fall sollte man kostenlose Proxys aus dem Internet verwenden. Sie sind nicht selten Fallen, mit denen Nutzerdaten gesammelt werden sollen.

Was die Methode nicht kann

Alle Angaben sind Empfehlungen zum Schutz vor legal operierenden Datensammlern. Meine Maßnahmen schützen weder vor Strafverfolgung, noch vor Hackern oder vor Geheimdiensten. Umleitungen per VPN oder Zenmate können bei Speicherung der Verbindungsdaten durch berechtigte Behörden enttarnt werden. Auch ausländische Geheimdienste mit Zugriff auf Verbindungknoten können getunnelte Verbindungen über die Analyse von Datenstrom-Mustern durchaus zuordnen.

Politische Lösungen

Der Elefant, der bei diesem Thema im Raum steht: Warum sollen eigentlich die einzelnen Bürger soviel Aufwand betreiben, um ihre Grundrechte zu sichern? Die Politik sollte weiterhin daran arbeiten, dass es gar nicht erst zu solchen Skandalen kommt. Darüber hinaus sollte man erwägen, Pseudonymität im Internet stärker zu fördern. Speziell gegen Datentracking wäre es eine große Hilfe, wenn alle Internetanbieter dazu verpflichtet wären, ihren Nutzern einen anonymen Proxy anzubieten, der IP-Adressen nicht durchreicht. Dann wäre die Zwei-Browser-Lösung nämlich mit einem einfachen Eintrag in der Proxy-Liste erledigt. Auch andere Dienstleistungen wie Onlinebezahlung könnte man mit Pseudonymen erledigen, wenn die Gesetze das zulassen würden. Strafverfolgung wäre davon überhaupt nicht betroffen.

Weiterführendes

Matthias Eberl: Informantenschutz nach Snowden. In: Marlis Prinzig: Die Daten erzählen. (Journalismus-Atelier). Voraussichtlich 2017.

Das Seminar Informantenschutz für Journalisten (hier die Kursbeschreibung 2016) gibt’s voraussichtlich wieder im Februar 2017, näheres demnächst auf meiner Kursseite.

Hey, interessanter Blogbeitrag. Ich würde noch ergänzen wollen, eine sicherlich sinnvolle Möglichkeite wäre noch eine virtuelle Maschine in der man den VPN-Browser laufen lässt. So hat man den Vorteil das nur ein Browser getunnelt wird und außerdem würde sich nur die VM mit Viren infizieren. Diese muss natürlich seperat gestartet werden. Der VM Ware Player hat eine Funktion, mit der sich geöffnete Fenster wie auf dem „normalen“ PC anzeigen lassen. So würde man es nichtmal so sehr merken.

Ja, stimmt, das ist auch noch eine gute Notlösung, wenn man keine Plugins möchte! Ich habe das eine Weile mit VM probiert, aber mir war das doch zu störend mit dem anderen Fensterverhalten und der Dateiübertragung zwischen den Maschinen.

Hey Fabey, dein Tipp hat es in „Die Zeit“ geschafft 🙂 http://www.zeit.de/digital/datenschutz/2016-11/browser-erweiterungen-web-of-trust-gegenwehr-tipps/seite-2

Hui sehr cool, danke für den Hinweis. 😉

Web of Trust: Das ist eigentlich eine ausgezeichnete Idee. Die Extension nimmt jede Webseite, die man aufruft und fragt eine zentrale Datenbank, was andere Menschen, die schon mal da waren von dem Laden halten.

Der Nebeneffekt ist halt, daß für jede Webseite, die man aufruft, bei WOT bekannt ist, daß man da war.

Das ist nicht spezifisch für WOT. Jede andere Bewertungsfunktion als Plugin tut das, und sogar dann, wenn man spezielle Dinge macht wie etwa die URL zu verkürzen und zu hashen. Die Originaldatenspur zu reversen wird dann etwas aufwendiger, ist aber immer noch möglich.

Dasselbe Problem hat zum Beispiel jeder Jugendschutzgesetz-konforme „Safer Surfing Filter“. Er generiert für jedes Kind dieselben Daten und die entsprechende Filterfirma kriegt ein perfektes Profil von allen Kindern, die eine solche Extension verwenden. Man kann sich jetzt entscheiden, was man haben will: Jugendschutz Filter oder Privacy…

Dasselbe Problem hat aber auch jeder, dessen Internetbewegungen durch Dritte abgegriffen und beobachtet werden. Solche Profile, jederzeit, von jedem, das ist präzise das, was PRISM und der BND und alle die anderen Datengeier erzeugen – ohne Plugins, indem sie einfach allen Traffic an allen Internetknoten, derer sie habhaft werden können, ausleiten und analysieren.

Man kann sich jetzt spezifisch über WOT aufregen, man kann sich jetzt über Plugins echauffieren, die mit den Daten nicht wie spezifiziert umgehen oder man kann Datenschutzregelungen und Compliance verlangen. Das geht aber immer noch am Punkt vorbei.

Nackt macht es? Erpreßbar? Politiker anfällig für Manipulation? Aha.

Das ist genau das, was in den PRISM-Datenbanken drin steht. Das ist genau das, was das BND-Gesetz und der ganze andere Quatsch tut, den ihr gerade verabschiedet habt.

Da war es auch kein Problem. Warum also die Aufregung?

Guter Punkt mit dem Jugendschutzfilter …allerdings gibt es zumindest datenschutzrechtlich einen Unterschied, ob man die Daten zum Zweck des angebotenen Dienstes sammelt und auswertet oder eben allgemein zum Verkauf stellt. Mike Kuketz hat sogar nachgewiesen, dass WOT mehr Daten gesammelt hat, als für den Dienst notwendig war.

Wenn ich es auch nicht so zynistisch formulieren würde – du hast völlig Recht: Was der BND oder andere Plugins machen, ist genauso problematisch. Aber ich denke schon, dass alle die sich jetzt aufregen, auch über diese Sachen aufgeregt haben und aufregen werden.

Nebenbei: Dass das BND-Gesetz mit seiner BigData-Mentalität verabschiedet worden ist, liegt auch an Leuten wie Kristian Kohntopp oder Michael Seemann, die Datensparsamkeit für überholt halten und an denen sich unsere unsozialen Eliten (z.B. die Kanzlerin) dann orientieren. Da hilft dann auch die Teilnahme an feigenblattartigen „Dialog“-Runden im BMI nichts.

Hi, danke für dem Beitrag.

Mir wurde der Epic Privacy Browser empfohlen. Kennst du den?

Von dem was auf dem Papier steht, schützt er optimal vor Datensammlern.

Ich kannte ihn noch nicht, aber ich würde abraten, da der Browser nicht Open-Source ist, obwohl er auf einem Open-Source-Projekt basiert. Wenn es ein idealistisches Projekt wäre, würde man eher erwarten, dass es ein Repository gibt, an dem jeder mitarbeiten kann. Zusammen mit dem fehlenden plausiblen Geschäftsmodell macht mich das misstrauisch.

Zum anderen scheint es so, dass das Anti-Tracking-Feature wie bei Privacy Badger vorwiegend darin besteht, dass verdächtige, eingebettete Drittanbieter durch eine Blacklist blockiert sind. Das heißt, dass auf den besuchten Seiten integriertes Fingerprinting nicht verhindert wird (das geht auch kaum, wenn der Browser noch benutzbar sein soll). So gesehen eben doch wieder keine komplette Lösung.

Nimm lieber Firefox mit dem Privacy-Badger-Plugin, das aus einer vertrauenswürdigen Organisation kommt, damit erreichst du das gleiche. Und kombiniere das mit meiner Zwei-Browser-Empfehlung.

Danke dir. Nachdem Geschäftsmodell hatte ich mich auch schon gefragt. Überhaupt ist das die eine Frage, die man sich bei allen Apps und Plug-Ins und Kostenlos-Angeboten machen sollte. Wie verdienen die ihr Geld?

Diese Zwei-Browser-Lösung ist interessant. Für Normalmenschen halte ich die jedoch immer noch für zu kompliziert.

Ich glaube da ist der Tor Browser wirklich die beste Lösung. Websurfen ist mit dem Tor Browser zwar nicht ganz so schnell, ein paar Websites gehen nicht (dafür dann einen zweiten, sicher konfigurierten normalen Browser nehmen) und die ständigen Cloudflare-Captchas nerven, aber das halte ich alles für noch einfacher als die vorgestellte Zwei-Browser-Lösung. Das etwas langsamere Surfen sollte es einem schon wert sein, wenn man nicht getrackt werden möchte.

Lieber Herr Eberl,

Danke für die Beschreibung Ihrer Maßnahmen zu einer Teil-Anonymität im Internet. Die Addons uBlock Origin und uMatrix halte ich für wichtige Tools. Mit uMatrix lässt sich der User-Agent automatisch alle paar Minuten ändern.

Gruß

TutnichszurSache

Hallo Herr Eberl,

den von Ihnen beschriebenen Ansatz finde ich durchaus ansprechend und habe auch schon öfter darüber nachgedacht. In der Praxis bin ich aber bisher bereits am ersten Schritt gescheitert, der Auswahl und Installation eines zweiten Browsers. Mit dem Firefox bin ich sehr zufrieden und alle anderen (mir bekannten) Alternativen kommen entweder aufgrund der dahinterstehenden Firmen oder der bekannten Funktionen nicht in Frage. Daher würde ich eigentlich gerne zwei Firefoxbrowser installieren. Wie wäre das denn umsetzbar? Und wie könnte man die beiden sinnvoll voneinander trennen?

Ja, ich denke, das geht, ich habe das auch so – kommt ein bisschen auf das OS an, wie. Man kann den zweiten Browser in einem anderen Verzeichnis installieren. Allerdings greifen beide erstmal auf das Standard-Profil zu (z.B. C:\Users\\AppData\Roaming\Mozilla\Firefox\Profiles\. Da muss man als erstes ein zweites Profil anlegen:

firefox -Pstartet den Profilmanager. Dann muss man die Icons zum Starten abändern: die Startbefehle müssen das jeweilige Profil beeinhalten (hab nicht genau im Kopf, wie das bei Windows ist – bei Linux:/pfad/firefox/firefox %u %u -P ProfilnameIn der Taskleiste lassen sich die zwei geöffneten Browser leider nicht so einfach unterscheiden. Zumindest bei Linux konnte ich da nur mit viel Aufwand eingreifen. Ich habe deshalb einfach zwei sehr unterschiedliche Skins.

Hoffe diese Infos helfen als Startpunkt, man findet das alles im Netz – leider kann ich für Windows/Mac keine genauen Schritte angeben.

Danke! Ich hatte genau die gleiche Frage wie Max Mustermann – die Antwort hier hat mir enorm geholfen. Nur auf dem letzten Meter wäre es dann fast gescheitert: Zwei Firefox-Profile gleichzeitig laufen zu lassen. Weitergeholfen hat mir schließlich dieser Link, den ich allen mit dem gleichen Problem nicht vorenthalten möchte:

http://kb.mozillazine.org/Opening_a_new_instance_of_Firefox_with_another_profile

Hallo zusammen,

ich weiß zwar nicht, wie dies unter Windows funktioniert, aber unter Linux kann man doch einfach verschiedene Benutzerkonten verwenden. Detailliert wir dies z.B. in diesem Link beschrieben:

https://wiki.ubuntuusers.de/Programme_abschotten/

Man muss natürlich noch auf die Rechtevergabe beachten.

Da zudem die Flashcookies in dem jeweiligen Hauptverzeichnis des Benutzers gespeichert werden, kann der jeweils andere Benutzer nicht auf diese zugreifen.

Danke für den Tipp! Scheint mir eine interessante Lösung für Linux-Experten zu sein. Noch weitergehender ist übrigens das Linux-Derivat Qubes: Hier setzt bereits das Betriebssystem die Trennung in Klarnamenteil, Pseudonym-Teil und beliebige weitere Bereiche um. In farblich getrennten virtuelle Maschinen, die jeweils mehrere Fenster auf dem Basissytem aufmachen können, kann man dann parallel arbeiten. Einen Teil der Programme dann über VPN umzuleiten ist entsprechend kein Problem.

Leider ist das System im Gegensatz zu den großen Distributionen wie Debian oder Ubuntu noch im Experimentierstadium, so dass die Installation möglichweise einige Hürden hat, die nur mit Kommandozeile zu lösen sind.

Ich hab Windows… Kann bereichten: Es funktioniert! (Wie gesagt mit der Anleitung aus meinem obigen Link)

Für alldiejenigen, die mit Zwei-Firefox-Browsern Matthias Eberls Konzept (einfach) umsetzen wollen:

1. Den zweiten Browser als portable version (normal o. ESR), oder PaleMoon

2. Den zweiten Browser mit möglichst wenig addons beladen, wegen fingerprinting und auf keinen Fall mit den selben addons wie auf dem 1.Browser (diese Annahme müsste Herr Eberl als Experte verifizieren)

3. der zweite Browser nur aus dem Hause Firefox (inklusive forks).

Bei Chrome ist fingerprinting schwerer zu stoppen, obwohl er größere Nutzerzahlen hat unter denen man theoretisch unsichtbar sein sollte.

Einfach mal panopticlick probieren, wie unsichtbar man mit seinem Browser ist.

https://panopticlick.eff.org/

Zum Schluss Danke an Herrn Eberl für den Artikel

Hallo,

erstmal auch von mir danke für den Artikel.

Ich hätte da mal eine Frage dazu:

Wie sieht es denn eigentlich mit solchen Sachen wie Telefonnummer oder IMEI-Nummer aus?

Werden die auch mit übermittelt bzw. können festgestellt werden? Glaube ich zumindest schon mal irgendwo gelesen zu haben…

Denn was nützt eine 2-Browser-Lösung, wenn man dann doch über Telefonnummer, Gerätekennung oder sonstiges

identifiziert werden kann…

Wenn dem so wäre, dann müsste man nicht nur zwei Browser sondern auch zwei getrennte Geräte und Telefonnummer verwenden…

Hallo,

das habe ich im Abschnitt Mobilgeräte beschrieben: Zwei Mobilbrowser (mit Klarnamen und ohne) und ein VPN helfen, um die Zusammengehörigkeit der zwei Nutzungsprofile vor den Websites zu verschleiern. Die Website erfährt IMEI und Telefonnummer nicht über den Browser! So mache ich das selbst auch – ist natürlich etwas unbequemer als für alles eine App zu haben.

Die Apps selbst hingegen können diese Daten einfach abfragen. Werbenetzwerke bekommen diese Nutzungsdaten und können alles zweifelsfrei in einem Profil zusammensammeln. Apps gegen Datentracking abzusichern, ist schwieriger. Entweder tatsächlich zwei Mobilgeräte verwenden oder sich beim Kollegen Mike Kuketz die große Artikelserie Your phone Your data durchlesen.

Vielen Dank für die Erklärung :-).

Achtung, von der WOT Nutzung wird ABGERATEN!

https://www.kuketz-blog.de/wot-addon-wie-ein-browser-addon-seine-nutzer-ausspaeht/

Hallo,

danke für den Artikel, sehr informativ.

Was hältst Du vom OpenSource-Browser „Brave“?

https://brave.com

„The new Brave browser automatically blocks ads and trackers, making it faster and safer than your current browser.“

Wurde mir von einem befreundeten Entwickler empfohlen. Nutze ich privat seit 1 1/2 Wochen und bin ziemlich begeistert.